Dans le domaine de sécurité it un réseaux vpn est

vu comme une extension des réseaux locaux et préserve la sécurité Informatique logique que

l'on peut avoir à l'intérieur d'un réseau local.

Dans le domaine de sécurité it un réseaux vpn est

vu comme une extension des réseaux locaux et préserve la sécurité Informatique logique que

l'on peut avoir à l'intérieur d'un réseau local.

Le schéma qui suit décrit un exemple d’une maquette réalisé sur

l’émulateur GNS3

Le réseau

VPN qu’on veut réaliser est entre les deux routeurs R1 et R0, ce qui implique

que la configuration va se faire sur les interfaces serial 0/0 des deux.

Autrement dit on veut réaliser un VPN site à site en passant par un nuage frame

relay. Dans la réalité un VPN passe par réseau internet mais dans notre cas

pour réaliser la maquette on a choisit un nuage Frame Relay qui joue presque le

même rôle qu’internet.

Figure 20 : Exemple d’un

VPN/IPSEC

La première configuration

à faire consiste dans l’affectation des adresses aux interfaces de chaque routeur. Ensuite

préciser les DLCI pour les ports du nuage FR : 101 pour le port

1et 202 pour le port 10.

Dans le routeur R1 il faut préciser les étapes de

configuration de FR dans l’interface serial 0/0:

Les mêmes étapes à configurer aussi au niveau du

routeur R0 dans son interface serial 0/0 :

Après cette étape on doit tester si les deux

routeurs communiquent entre eux avant toute configuration d’IPSEC.

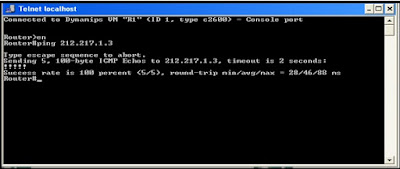

Si on envoi une requête Ping au routeur R1 on

obtient le résultat suivant :

Et si on fait la même chose dans le routeur R0 on

obtient le résultat suivant :

Après cela vient la phase 2 dans la configuration

d’IPSEC. Comme ça était déjà précisé dans le paragraphe qui précède elle se

résume en 5 étapes. Ces différentes commandes doivent être introduites dans les

deux routeurs R0 et R1 de façon identique.

Dans le routeur R0 on effectue les commandes qui

suivent pour décrire la configuration d’IPSEC.

Les mêmes commandes sont exécutées au niveau du

routeur R1, la seule différence réside dans les ACLs introduits dans chacun,

aussi dans l’affectation de l’interface où se fera le cryptage. Par exemple

dans le routeur R0 et comme le montre la figure ci-dessus on introduit

l’adresse de l’interface serial 0/0 212.217.1.2 du routeur R1.

Donc dans R1 on doit préciser l’adresse de

l’interface serial 0/0 du routeur R0, en plus des ACLs.

Après cette phase de configuration d’IPSEC. On doit

préciser l’interface dans laquelle se fera le cryptage. Dans notre cas c’est

dans les serials 0/0 d’après le figure ci-dessous cette commande doit être

introduite dans les deux routeurs R1 et R0.

Après avoir terminé les étapes de configuration

d’IPSEC il faut vérifier si notre VPN est opérationnel ou non. Il suffit pour

cela de pinger du routeur R3 au Routeur R2 et vis versa. La figure suivante

permet de visualiser la communication entre eux. Ce qui explique le bon fonctionnement

du VPN réalisé.

Figure 21 : Résultat du Ping du

routeur R2 vers le routeur R3

Figure 22 : Résultat du Ping du

routeur R3 vers le routeur R2

1 com:

Le VPN pour éviter la surveillance de tiers.

www.purevpn.com/fr/ crée un tunnel sécurisé et chiffré pour cacher votre adresse IP réelle et pour qu’il soit impossible pour un tiers, un site internet, FAI (fournisseur d’accès à internet) de surveiller vos activités en ligne.

PureVPN débloque tous les sites bloqués pour que vous puissiez utiliser les services de streaming de Netflix, Hulu, BBC iPlayer, etc,... Il permet également le Peer-to-Peer (P2P) et le téléchargement de torrents, et d’accéder à tous les sites internet et réseaux sociaux de n’importe où, n’importe quand.

PureVPN empêche votre fournisseur d’accès à Internet (FAI) d’inspecter vos données, dont les URLs de sites, les vidéos, les e-mails ou les téléchargements, etc,... Votre confidentialité reste intacte.

PureVPN est efficace pour éviter la censure :

Déjouer la surveillance par des tiers.

Sécuriser un hotspot WiFi privé ou public.

Accéder à tous les sites Web sans restriction.

PureVPN est disponible pour tous les appareils :

Windows.

Mac et iOS.

Android.

PureVPN est également compatible avec les routeurs, les consoles de jeux, BoxeeBox, Roku, Apple TV, Android TV et plus de 20 autres systèmes d’exploitation et appareils.

Enregistrer un commentaire

Suggérer des améliorations à apporter au blog, des articles, des commentaires ou des liens sur la sécurité informatique.Merci