Historiquement,

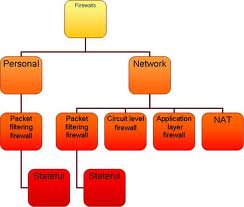

les pare-feux se partageaient entre deux familles :

· les

pare-feux de type routeur filtrant (le filtrage du

trafic se fait au niveau des couches réseau et transport), évoluant vers une

technique dite « stafeful inspection »

permettant de gérer dynamiquement l’état des sessions en cours,

· les

pare-feux de type mandataire, effectuant ...

une analyse syntaxique et sémantique au niveau applicatif pour un certain nombre de protocoles. Un certain nombre de ces derniers sont issus de la technologie TIS de Gauntlet.

une analyse syntaxique et sémantique au niveau applicatif pour un certain nombre de protocoles. Un certain nombre de ces derniers sont issus de la technologie TIS de Gauntlet.

La

plupart des pare-feux combinent aujourd’hui ces deux approches de manière plus

ou moins fine.

Un

pare-feu est généralement constitué des éléments suivants :

· un

ordinateur (le plus souvent de type PC ou station de travail) muni d’au moins

deux interfaces réseaux,

· le

système d’exploitation de l’ordinateur, se partageant le plus souvent entre

Unix (Solaris, UnixBSD, Linux, etc.) et Windows NT, pouvant être sécurisé

(durcissement) lors de la phase d’installation du pare-feu,

· le

logiciel de pare-feu lui-même.

Cependant

on trouve également :

· des

boîtiers de type blackbox (appliance), munis de plusieurs interfaces réseau,

intégrant un système d’exploitation et un logiciel de pare-feu pré installé, le

logiciel de pare-feu pouvant être spécifique au constructeur (Firebox de

Watchguard) ou relever d’un éditeur tiers (module FW-1 de Checkpoint)

· des

routeurs filtrants intégrant des fonctions de pare-feux propriétaires (IOS

Firewall de Cisco) ou tout ou partie des fonctions d’un logiciel tiers

(routeurs Nokia avec FW-1)

· des

logiciels de pare-feu embarqués au niveau du poste de l’utilisateur (Norton

Firewall par exemple), appelés aussi pare-feux personnels.

0 com:

Enregistrer un commentaire

Suggérer des améliorations à apporter au blog, des articles, des commentaires ou des liens sur la sécurité informatique.Merci